A medida que las organizaciones se enfrentan a una actividad cada vez mayor de ransomware en los últimos meses de 2024, la importancia de mantener estrategias de ciberseguridad sólidas nunca ha sido más clara.

Comprender cómo los actores de amenazas desarrollan sus tácticas es crucial para proteger los datos y sistemas críticos. Bitdefender, especialista en ciberseguridad presenta el informe de amenazas de este mes, donde se examina la actividad del ransomware y se descubrió 647 víctimas en todos los sitios de filtración.

Ahora, exploremos algunas noticias y eventos notables:

- Arresto en relación con ciberataques a infraestructura crítica de EE. UU.:

Mikhail Pavlovich Matveev, un desarrollador de ransomware vinculado a operaciones asociadas con LockBit y Babuk, ha sido arrestado por las autoridades rusas. Mateev había sido objeto de una intensa búsqueda que duró casi dos años. El FBI anunció previamente una recompensa sustancial de $ 10 millones por su captura, citando cargos de intrusión informática y conspiración. Ahora que el cibercriminal se enfrenta a prisión en Rusia, algunos especulan si su sentencia será comparable o más severa que las de los miembros del grupo REvIl sentenciados a principios de este año , que recibieron penas de prisión que van desde cuatro a seis años. - Una operación de INTERPOL incauta más de 400 millones de dólares:

INTERPOL ha llevado a cabo varias operaciones importantes para combatir los delitos cibernéticos en 2024, incluida la Operación HAECHI V. Esta operación identificó con éxito a miles de ciberdelincuentes, incluidos individuos de China y Corea del Norte involucrados en estafas de phishing y esquemas de vulneración de correo electrónico empresarial. También se descubrieron casos de fraude financiero, incluido el fraude con monedas estables. Este esquema asigna un valor fijo a una moneda virtual para incitar a las víctimas a configurar cuentas a través de enlaces de phishing, lo que permite a los atacantes acceder a sus fondos. - El ransomware Ymir emplea tácticas de ejecución únicas:

el ransomware Ymir muestra un enfoque de ejecución inusual en comparación con otras familias de ransomware. Explota funciones de administración de memoria como malloc, memmovey memcmppara ejecutar su código, lo que reduce la probabilidad de detección por parte de antivirus tradicionales y soluciones de detección y respuesta de endpoints (EDR), que a menudo se basan en la identificación de firmas y procesos basados en disco. Ymir generalmente se implementa después de que RustyStealer compromete sistemas, roba credenciales y permite más ataques. El ransomware utiliza el algoritmo de cifrado ChaCha20 y agrega la extensión .6C5oy2dVr6a los archivos afectados. - Akira ejecuta un número récord de ataques en noviembre:

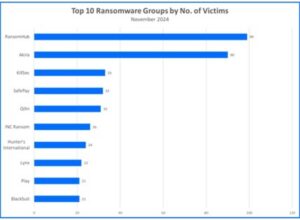

el ransomware Akira experimentó un aumento drástico de su actividad el mes pasado, y Bitdefender registró 90 víctimas solo en noviembre, superando con creces su récord mensual anterior de 30 ataques en julio. Akira, activo desde marzo de 2023, es un grupo de amenazas en rápida evolución con potencial de crecimiento significativo en el próximo año.

- CyberVolk adopta el modelo RaaS: CyberVolk, un grupo de hacktivistas alineado con Rusia, ha ampliado sus operaciones adoptando el modelo Ransomware-as-a-Service (RaaS). Además del ransomware, el grupo ha lanzado ataques DDoS contra organizaciones específicas. A pesar de sus vínculos geopolíticos con los intereses rusos, algunos informes sugieren que las actividades de CyberVolk también pueden involucrar a actores en la India.

- KillSec y SafePay se posicionan entre los 10 grupos de ransomware más importantes: KillSec y SafePay son dos grupos de ransomware que están ganando prominencia. KillSec, un grupo ruso de hacktivistas que lanzó un programa RaaS el verano pasado, también comercializa servicios como pruebas de penetración y recopilación de OSINT. Mientras tanto, SafePay, que utiliza ransomware con similitudes a LockBit, aprovecha un constructor de LockBit para sus operaciones. El grupo emplea técnicas adicionales como el uso de WinRAR y FileZilla para la exfiltración de datos y tácticas de «vivir de la tierra», incluido el lanzamiento SystemSettingsAdminFlowspara desactivar las defensas.

- BianLian cambia de enfoque: BianLian, que lleva en activo desde 2022, ha dejado de centrarse en cifrar los archivos de las víctimas para pasar a extraer datos. Los ataques recientes ya no implican añadir la .bianlianextensión a los archivos comprometidos. En su lugar, BianLian emplea scripts de PowerShell y Rclone para robar datos. Un aviso reciente de CISA destaca las tácticas actualizadas del grupo.

- La variante del ransomware Helldown ataca a los sistemas Linux: Helldown, un grupo de ransomware activo desde agosto de 2024, ha desarrollado una nueva variante para Linux. El grupo explota vulnerabilidades en los productos de VPN y firewall de Zyxel, incluida CVE-2024-42057, que permite ataques de inyección de comandos. Las operaciones de Helldown también incluyen el robo de credenciales. Se recomienda encarecidamente a los usuarios de los productos de Zyxel que apliquen los parches más recientes y apliquen políticas de contraseñas sólidas, incluidas las actualizaciones periódicas de contraseñas.

Las 10 principales familias de ransomware

Bitdefender analiza datos de sitios de fugas de ransomware, donde los grupos de atacantes publican su supuesto número de empresas comprometidas. Este enfoque proporciona información valiosa sobre la actividad general del mercado de RaaS. Sin embargo, existe una desventaja: si bien refleja el éxito autoproclamado de los atacantes, la información proviene directamente de los delincuentes y puede no ser confiable. Además, este método solo captura el número de víctimas declaradas, no el impacto financiero real de estos ataques.

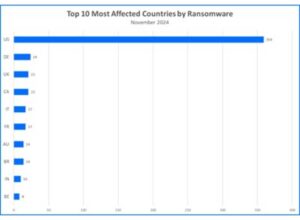

Los 10 países principales

Las bandas de ransomware priorizan los objetivos en los que potencialmente pueden exprimir la mayor cantidad de dinero de sus víctimas. Esto suele significar centrarse en los países desarrollados. Veamos ahora los 10 países más afectados por estos ataques.

Finalmente, Bitdefender ofrece soluciones de ciberseguridad y protección avanzada contra amenazas a cientos de millones de endpoints en todo el mundo. Más de 180 marcas tecnológicas han obtenido licencias y añadido la tecnología de Bitdefender a sus ofertas de productos o servicios. Los laboratorios de Bitdefender descubren más de 400 amenazas nuevas cada minuto y validan 30 mil millones de consultas de amenazas al día. Esto proporciona una de las vistas en tiempo real más completas del sector del cambiante panorama de amenazas.

Ingresa a www.bitdefenderperu.com que cuenta con todas las herramientas y la protección que necesita para tener una vida digital sin preocupaciones.

Más historias

ESET, líder en seguridad digital, señala cómo reconocer llamadas falsas con IA: una amenaza creciente para las empresas

Ciberataques en aumento: ASUS, líder global en tecnología, facilita cinco prácticas esenciales para proteger tu información

Según estudios realizados por Kaspersky, los peruanos están dispuestos a usar la IA para gestionar su vida personal